Souborové servery – Office365, ARM, IRP

Souborový file systém je sám o sobě velmi náročný na správu a na analýzu. Většina společností má nasazen souborový server, někdy je replikován pomocí DFS a někdy jsou na něm nastavena až neuvěřitelná oprávnění. Postupem času (horizont třeba 5 let) se tento systém stane velmi těžko auditovatelným, tak aby bylo možno rychle a efektivně reagovat na vzniklé situace a případně zjistit zda nám někdo krade data z tohoto systému. Řízení dat je veliký problém ve světě všeobecně a i když je nasazena klasifikace dat je to hodně o odpovědnosti zaměstnanců, neboli tvůrců obsahu. Souborový systém na platformě Microsoft umožňuje logovat všemožné přístupy k souborovému systému, ale pokud jste někdy zkoušeli nastavit logování, zjistili jste, že server pak má co dělat, aby dokázal odbavit všechny požadavky, logy jsou v tu chvíli obrovské a je potřeba s těmito daty nějak efektivně pracovat a vyhodnocovat je. Tento článek je hodně zaměřen na logování, jelikož i to zákon říká, musím logovat a šifrovat. Takže co s tím?

Souborový systém tedy umožňuje logování níže uvedených aktivit

|

AccessMask Value |

Constant |

Description |

|

0 (0x0) |

FILE_READ_DATA |

Grants the right to read data from the file. |

|

0 (0x0) |

FILE_LIST_DIRECTORY |

Grants the right to read data from the file. For a directory, this value grants the right to list the contents of the directory. |

|

1 (0x1) |

FILE_WRITE_DATA |

Grants the right to write data to the file. |

|

1 (0x1) |

FILE_ADD_FILE |

Grants the right to write data to the file. For a directory, this value grants the right to create a file in the directory. |

|

4 (0x4) |

FILE_APPEND_DATA |

Grants the right to append data to the file. For a directory, this value grants the right to create a subdirectory. |

|

4 (0x4) |

FILE_ADD_SUBDIRECTORY |

Grants the right to append data to the file. For a directory, this value grants the right to create a subdirectory. |

|

8 (0x8) |

FILE_READ_EA |

Grants the right to read extended attributes. |

|

16 (0x10) |

FILE_WRITE_EA |

Grants the right to write extended attributes. |

|

32 (0x20) |

FILE_EXECUTE |

Grants the right to execute a file. |

|

32 (0x20) |

FILE_TRAVERSE |

Grants the right to execute a file. For a directory, the directory can be traversed. |

|

64 (0x40) |

FILE_DELETE_CHILD |

Grants the right to delete a directory and all the files it contains (its children), even if the files are read-only. |

|

128 (0x80) |

FILE_READ_ATTRIBUTES |

Grants the right to read file attributes. |

|

256 (0x100) |

FILE_WRITE_ATTRIBUTES |

Grants the right to change file attributes. |

|

65536 (0x10000) |

DELETE |

Grants the right to delete the object. |

|

131072 (0x20000) |

READ_CONTROL |

Grants the right to read the information in the security descriptor for the object. |

|

262144 (0x40000) |

WRITE_DAC |

Grants the right to modify the DACL in the object security descriptor for the object. |

|

524288 (0x80000) |

WRITE_OWNER |

Grants the right to change the owner in the security descriptor for the object. |

|

1048576 (0x100000) |

SYNCHRONIZE |

Grants the right to use the object for synchronization. |

Číslo nebo jeho výpočtová kombinace je uvedena vždy v Event Logu pod položkou Access Mask, ale ve chvíli kdy toto logování zapnete, zjistíte, že server nedělá nic než jen loguje, ale i tak je velmi vhodné logování na File Systému zapnout.

Další možností je přechod v nějaký Dokument Management Systém, a jelikož se pohybujeme mezi produkty z rodiny Microsoft, pak to není nikdy jiný nežli Sharepoint a jelikož chceme vynaložit co nejmenší úsilí a časovou náročnost na implementaci, pak to bude Sharepoint Online.

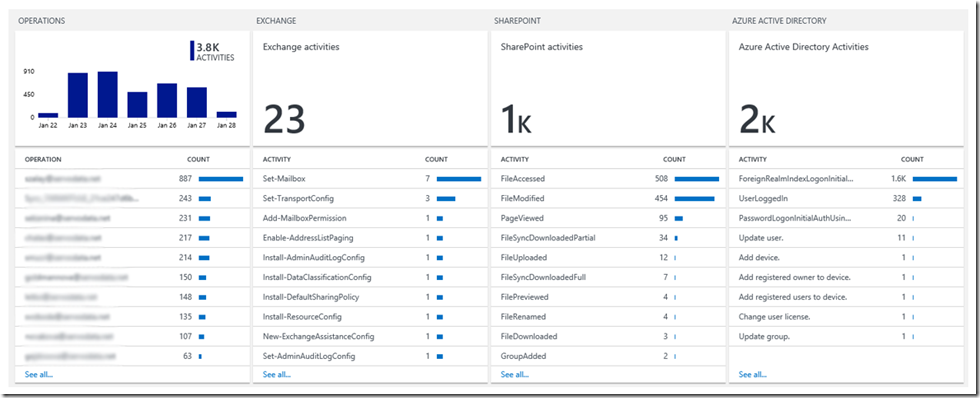

Tento systém vám nabízí možnost uložit data, nastavit oprávnění ACL stejně jako souborový systém, ale s tím rozdílem, že jsou data uložena na SQL Serveru, případně jsou uložena jako Remote Blob Storage v Hashované podobě a SQL si drží pouze metadata těchto dokumentů. Velkým posunem je určitě automatické logování do Operation Management Suite.

Další možnosti přináší systém Office365 sám o sobě, jelikož v plánu „Enterprise Plan 5“ máte k dispozici 3 komponenty a to Customer LockBox, Auditní log a Advanced Security Management.

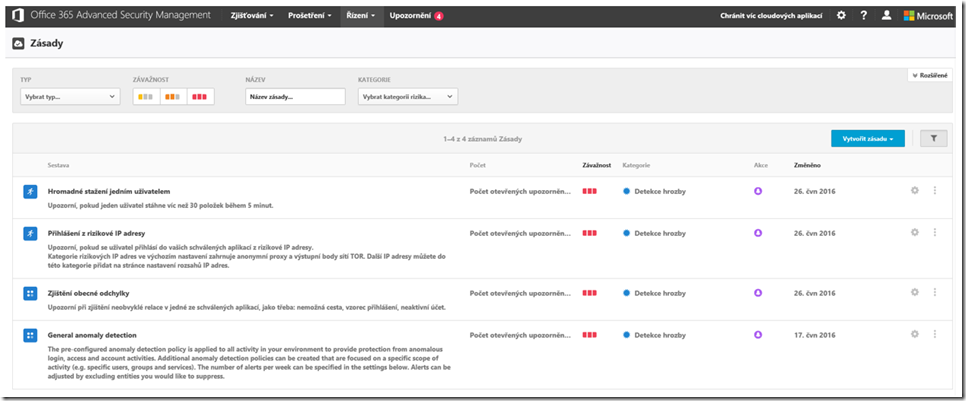

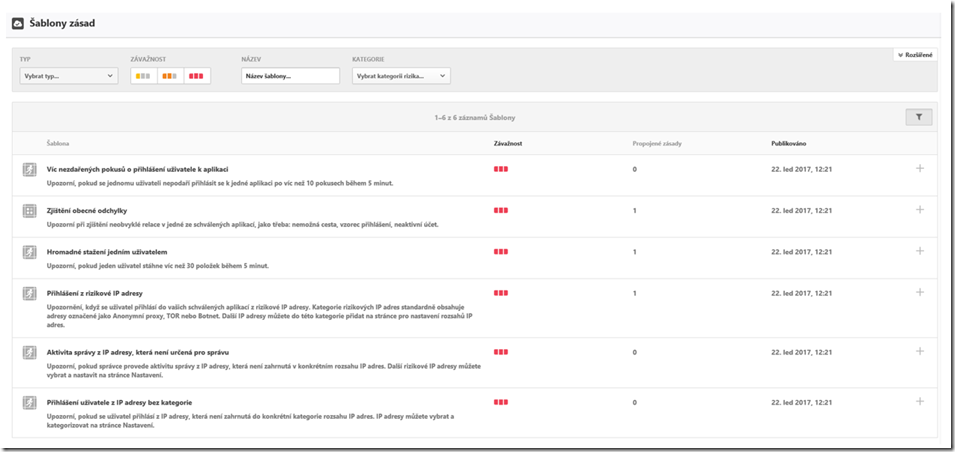

Advanced Security management vám dává možnost nastavit automatické alertování a to v případě, že byla porušena nějaká politika (např. uživatel se snaží zkopírovat více jak 5 souborů, uživatel přistupuje z podezřelé IP adresy, atd…) Tím vám dává možnost předcházet bezpečnostním incidentům a ochránit data a citlivé informace.

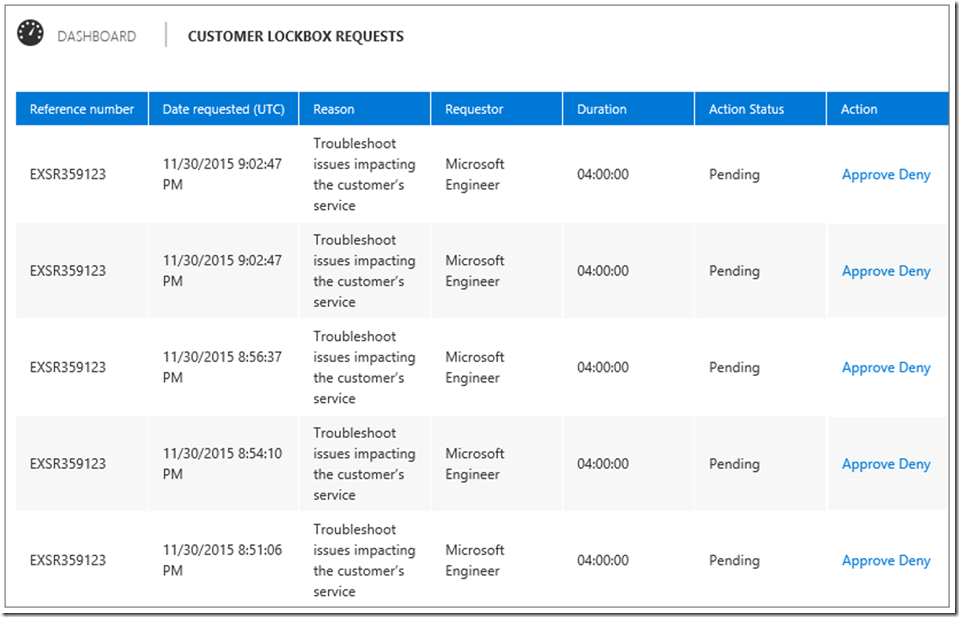

Další možností je tzv. Customer Lockbox v rámci, kterého udělujete přístup zaměstnanci společnosti Microsoft při řešení incidentu, aby mohl pracovat ve vašem vlastním prostředí. Veškeré aktivity jsou v tomto případě podrobně auditovány a vy máte možnost se na daná aktivity podívat.

Ochrana dat není však jen o auditu logů a aktivity uživatelů, ale také o obsahu vlastním a proto je nutno zabezpečit obsah a nikoliv jen soubor, ve kterém je daný obsah uložen. ACL chrání soubory zvenčí, šifrování chrání soubory bitově, tudíž i zde je určitě správným řešením nasazení bitlockeru nad datovými disky i za cenu snížení výkonu, případně nastavit šifrování uvnitř disku. Další možností je však nasazení Right Management, který ochrání vaše data i po cestě na koncové zařízení. Primárně se bavíme o dokumentech z rodiny Office a PDF, které podporují šifrování přímo z aplikace a také její přečtení. Nicméně pomocí Right Management je možno zabezpečit jakýkoliv soubor.

Abychom mohli zajistit bezpečnost na maximální možné úrovni je určitě více než nutné chránit obsah a to buď tak, že jej klasifikuje sám autor daného dokumentu, či záznamu přímo z aplikace MS Office anebo automaticky na základě definovaného slova dokumentu. Společnost Microsoft má v rámci Office365 nějakou tu funkci pro zabezpečení obsahu. Jelikož se pohybujeme v podnikovém prostředí, tak zde přichází v úvahu určitě verze E3 a E5 pro Office365. To co budu ukazovat dále je v E5 obohaceno právě o automatickou klasifikaci dat na základě definovaných parametrů.

Máme tedy možnost použití tzv. DLP policy, kterou jistě znáte z Exchange 2013 a 2016, která se aplikuje na obsah v Sharepoint Online, Exchange Online a OneDrive for Business a nastavit akci, která bude provedena jako zamezení přístupu nebo zaslání reportu.

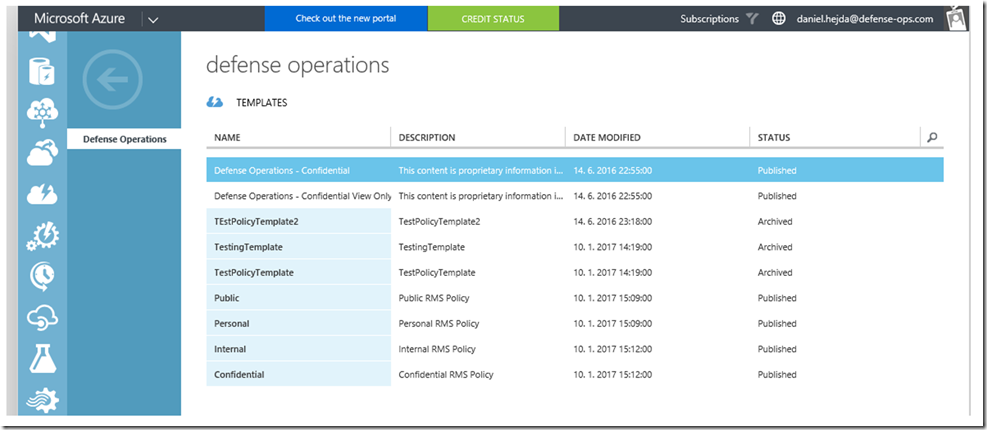

Další možností je nastavení Rights Management template v rámci Azure AD a tím umožnit funkcionalitu do aplikací MS Office, která stanoví, jakým způsobem bude dokument chráněn při jeho transferu příjemci daného obsahu. Můžeme například říci (nemůže být přeposláno, nemůže být proveden print screen, příjemce může obsah jen číst a nemůže upravovat, atd..)

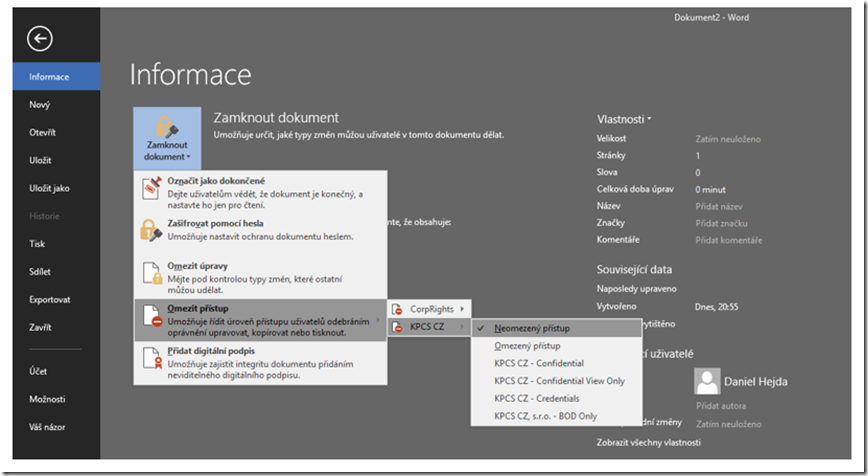

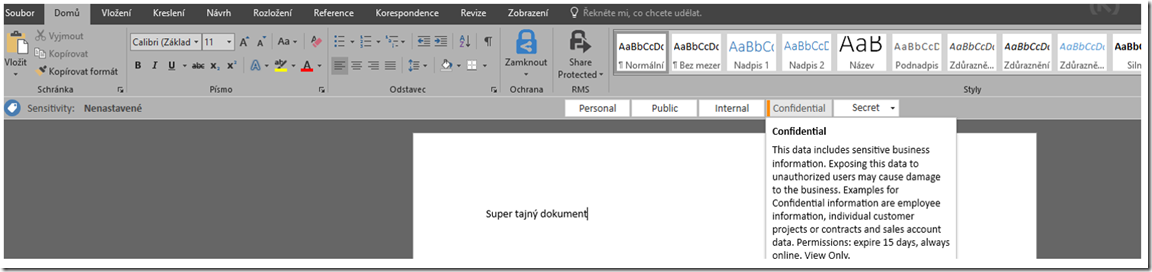

A v aplikaci MS Office použít nástroje pro zabezpečení obsahu

Případně lze použít aplikaci přímo v Ribbonu MS Office

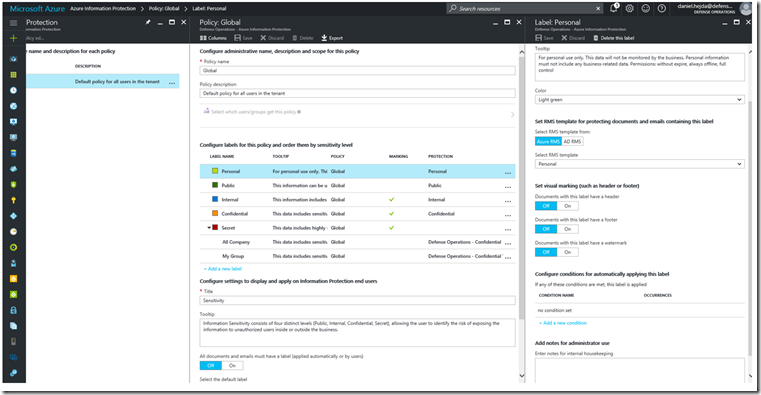

Mnohem zajímavější mi však přijde Azure Information Protection, který bude pravděpodobně jen v edici E3 a E5 Office365, ale aktuálně je v Preview verzi a spravuje se v novém portále Microsoft Azure. Tento nástroj vám dává možnosti právě pro automatickou klasifikaci dat a nastavení například Footer, Header, watermark nad dokumentem a použít vámi vytvořenou RMS politiku.

Bohužel toto lze využít pouze při komunikaci s interními lidmi, jelikož nastavená Information Protection vyhledává osoby pouze ve vlastním prostředí (tzv. tenantu). Poté co máte tuto funkcionalitu k dispozici a nainstalujete klienta, pak se vám v MS Office zobrazí nový pás pod ribbonem a můžete velmi snadno politiku nastavit.

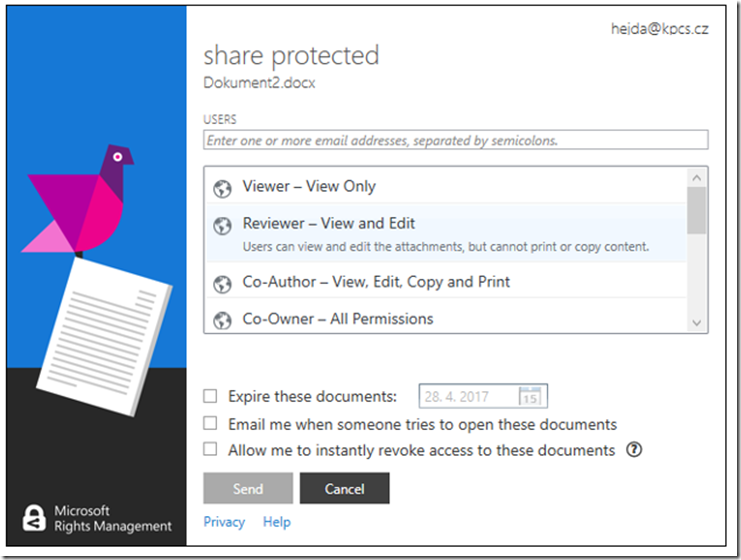

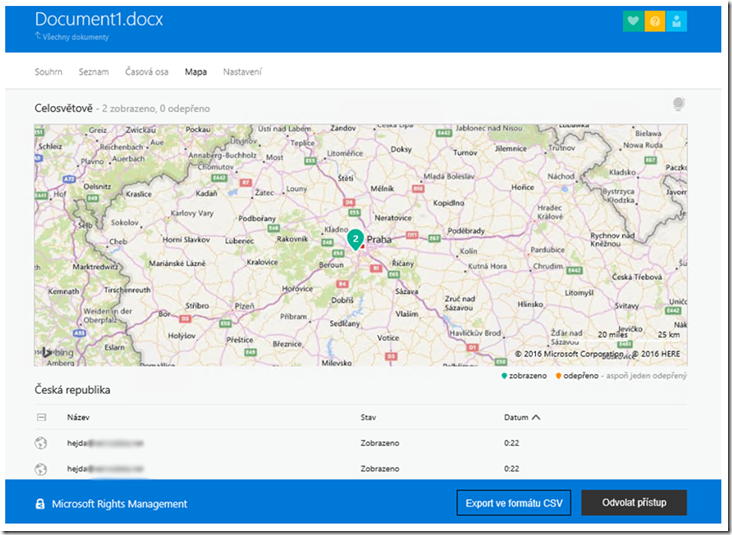

Důležité je pro auditora, abyste věděli, kde se váš dokument nachází, a proto dává Microsoft možnost každý dokument chráněný politikou sledovat na mapě a v případě podezření k němu zneplatnit přístup. Zároveň je do dokumentu zaznamenáno i kdo se pokusil o jeho otevření, případně komu se připojení do dokumentu nepovedlo a v neposlední řadě můžete i říct, zda bude dokument možno otevřít Offline a nebo jen Online po přihlášení se k prostředí Office365. Popřípadě je zde ještě možno definovat jak dlouho bude dokument platný.

Myslím, že tímto bych asi souborové servery uzavřel a šel raději dále, jelikož je to velice obsáhlé téma a vydalo by na samostatný 10 stránkový článek a na hodiny a hodiny povídání si jak vše správně nastavit a ochránit data společnosti a citlivé informace.

Identifikační systémy (Active Directory)

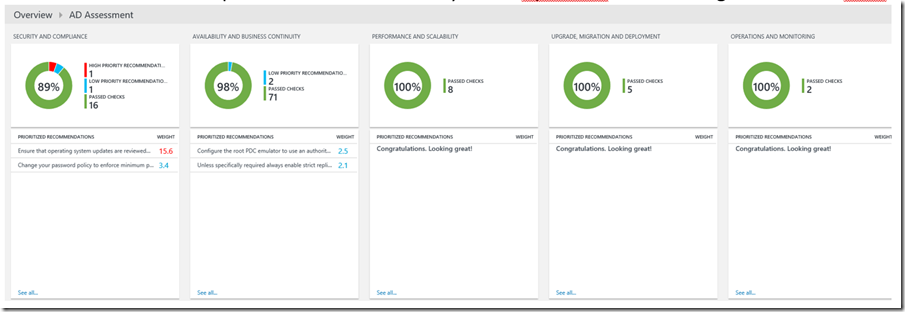

Dalším tématem je ochrana identit, jmen a hesel v identifikačních systémech. Pravděpodobně každý z vás bude mít implementovánu doménu na platformě Microsoft, tudíž Active Directory, ale také bude mít spousty dalších systémů jako jsou třeba různé ERP systémy, vlastní systémy pro HR, CRM systémy, atd.. je toho opravdu velké množství a těm ostatním lze říci jen jedno. Musíte logovat přístupy do systému, aktivitu uživatele v systému, data uložená v systému (databázi daného systému) a okolo toho zajistit potřebný proces. Co se týká Active Directory tak máte možnost mnohem lépe zajistit toto logování a hned se nám nabízí některé možnosti jako například Security Event Log, který nám zapisuje všechny informace do logu a jeho následné vyhodnocení v Operation Management Suite, ale i správná konfigurace v doméně, kterou nám provede automaticky Operation management Suite.

Ale také byste měli sledovat zranitelnosti, které mohou v systému být a proto je potřeba vše prověřit pomocí dalších nástrojů. Ale tím pouze zajistíte, že je váše prostředí zdravé a v pořádku a že máte vše nastaveno, tak jak by mělo být nastaveno. To je ale ochrana jen částečná. Abyste mohli zajistit ochranu identit při jejich vyžádání a odeslání cílovému systému je nutné se pozastavit nad vlastním přenosem a to vám dá jedině implementace Kerberos autentizace, což může být problém, jelikož spousta systémů Kerberos vůbec nepodporuje a tak je nutno tento problém nejprve vyřešit a zjistit jak je jméno a heslo z Active Directory distribuováno směrem k cílovému systému.

Klientské stanice a aplikace z rodiny Microsoft budou mít tuto možnost a proto Kerberos určitě implementujte a pokud možno ihned. Nyní je možno použít Kerberos i při propojení do Azure AD a to pomocí nového vydání aplikace Azure AD Connect.

Další možností jak ochránit identity je možno implementací MFA serveru, jehož licenci máte společně s uživatelským CALem v licenci Enteprise Mobility + Security. Tím zajistíte, že jsou systémy zabezpečny mnohem lépe než jen obyčejným heslem splňujícím určité politiky hesel.

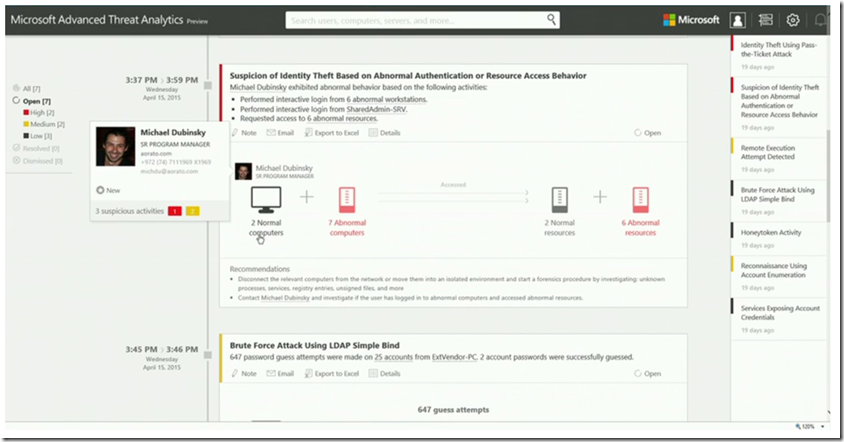

Co, ale můžete ještě udělat navíc je implementace Advanced Threat Analytics (dále také ATA), který máte v rámci licence Enterprise Mobility + Security k dispozici.

Jedná se o lokální server, který bude sledovat vaše prostředí a vyhodnocovat anomálie, které se dějí na základě instalace agenta na doménovém řadiči nebo pomocí Port Mirroringu doménového řadiče přímo do ATA Gateway serverů. Vše je pak vyhodnocováno v ATA Center, který vám poskytne komplexní pohled na anomálie ve vašem prostředí, jako například uživatel se během hodiny přihlásil na jedno místě ale za 5 minut se přihlásil na 100km vzdáleném místě. Také je možno daný systém integrovat na OMS nebo na SIEM nástroje třetích stran.

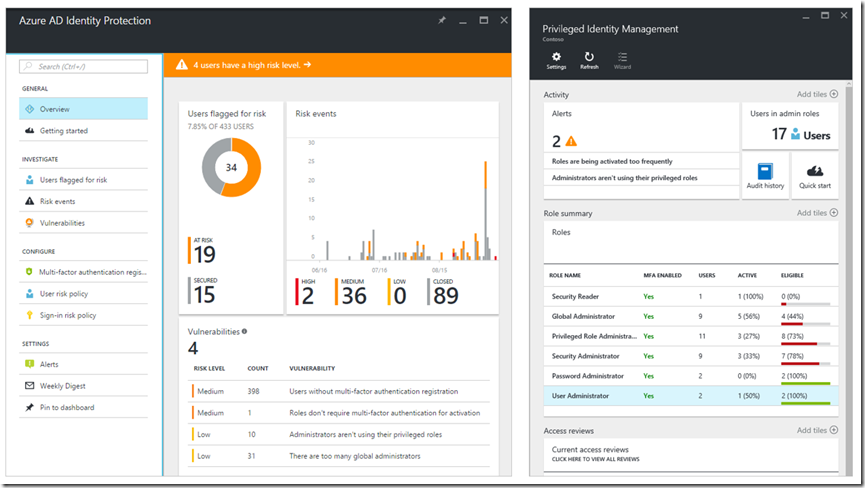

V rámci Azure prostředí máte k dispozici ještě další nástroje, které však chrání Azure AD, do kterého máte identity synchronizovány a to Azure AD Identity Protection a Azure AD Privileged Identity management (PIM).

Aplikační a Webové servery

Jelikož nejsem vývojář, tak je toto téma pro mne poměrně složité, nicméně dle zákona je nutno chránit IP Adresy a Cookie, což může být problém, jelikož Cookie je uložena na koncovém zařízení a proto je potřeba používat prohlížeče, které mají svůj vlastní izolovaný prostor, do kterého nelze zasahovat aplikacemi třetích stran a veškerý provoz musí být HTTPS. Z tohoto důvodu je nutné na všech webových aplikacích nastavit explicitní provoz jen na HTTPS a HTTP z aplikací naprosto zrušit.

Dále je nutné ošetřit a chránit IIS logy, ale také je nutné vyhodnocovat tyto logy. Operation management Suite vám umožní logy načítat do prostředí OMS k další analýze a kontrole toho kdo přistupuje anebo se snaží přistupovat na webové servery. Také bych v rámci OMS doporučoval sledovat soubory a změnu jejich velikost a tím je chránit proti permanentnímu XSS. Logy na úrovni operačních systému lze chránit pomocí bitlockeru a tím zajistit nemožnost jejich odcizení v případě odcizení celého virtuálního serveru.

Klientské operační systémy

Osobně bych řekl, že toto je kapitola sama pro sebe. Všichni známe uživatele a to zejména ty VIP uživatele, kteří mají vždy potřebu vlastnit administrátorská práva do svých počítačů a administrátoři, pak mají velký problém zabezpečit tato zařízení. Jelikož je moderní doba tak už se nebavíme o klasických stolních počítačích, ale hlavně o zařízeních mobilních a to ještě od spousty výrobců. Dalším velkým fenoménem je model práce s tzv. „Bring On your Device“ tudíž zařízením, které nepodléhá žádným politikám společnosti a správce jej nemůže ani kontrolovat.

Na koncovém zařízení pod správou administrátora, bychom mohli využít opět moderních trendových aplikací jako jsou Windows Defender, Windows Firewall a další, kterými se nám povede daná zařízení zabezpečit a následně můžeme vyhodnocovat co se na daných zařízeních děje.

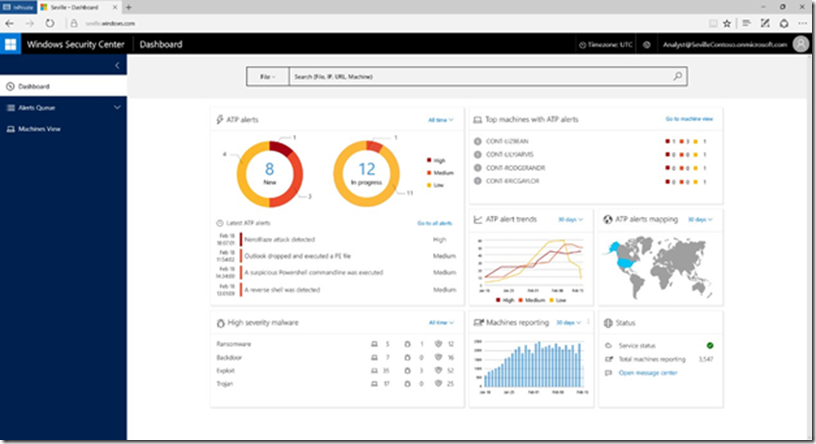

Jedním z nástrojů pro toto vyhodnocování je právě Windows Defender Advanced Threat Protection

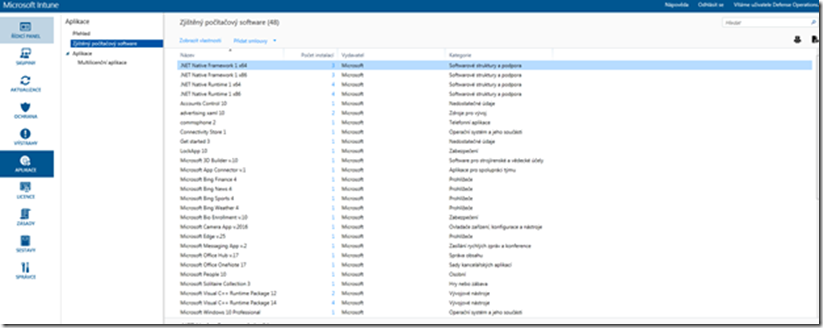

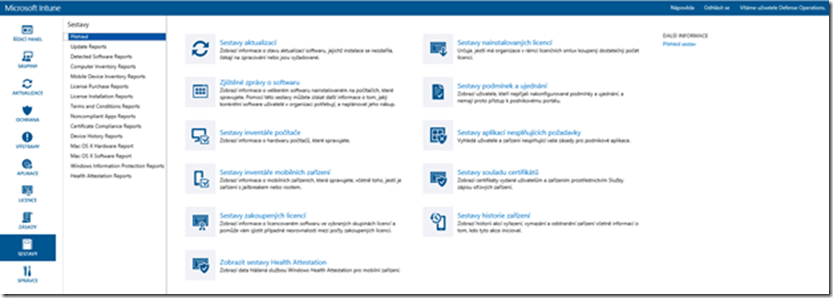

Dalším nástrojem pro zabezpečení je určitě InTune, jehož licenci máte v rámci Enteprise Mobility + Security a zjišťovat tak třeba jaký software je na daném zařízení nainstalován, zda má nastaveny politiky a případně mu tyto politiky vnutit a tím ho připravit pro vstup do prostředí.

Z dlouhodobého pohledu bych povolil do systémů, které pracují s osobními nebo citlivými informacemi pouze ze zařízení, která jsou do Intune připojena a zrovna, proto byla v rámci Windows 8.1 a výše přidána možnost tzv. WorkSpace Join, který vám umožní i vlastní zařízení připojit do společnosti aniž bychom ovlivnili stav prostředí uživatele na jeho soukromém zařízení. Můžeme do tohoto zařízení vnutit naše bezpečnostní politiky a politiky hesel, auditovat aplikace a o zařízení se postarat.

Korporátní zařízení musí být šifrována pomocí Bitlockeru a nejlépe i se systémovým diskem a heslem uloženým v TPM čipu.

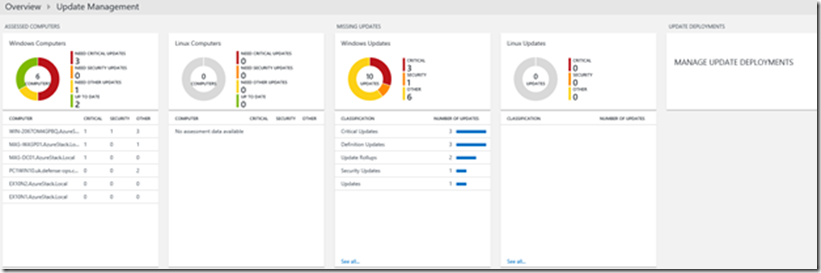

Dalším důležitým aspektem a to ne jen pro koncová zařízení, ale i pro servery je pravidelná aktualizace, abychom těch zranitelností měli v rámci zařízení co možná nejméně. Operation Management Suite má vlastní aplikaci, pomocí které můžete provádět a kontrolovat MS Update na kontrolovaných zařízeních a plánovat kdy budou koncová zařízení aktualizována.

Důležité je dle mého hlavně získat informace velmi rychle, pokud se něco stane a také předcházet těmto problémům, takže pravidelně provádět kontroly a nechávat si posílat reporty, jak to umí třeba aplikace Intune.

Odmazání dat ze systémů na přání zákazníka

Toto je jedno velké téma a já moc nevím jak se k tomu postavit, zákon totiž říká, že pokud zákazník požádá o vymazání ze všech systémů, musíte jej vymazat ze všech systémů a také ze záloh a archivů a hlavně musíte vědět, kde všude jeho data jsou umístěna.

Já bych tento problém řešil následovně. Postavil bych jednu konfigurační databázi, ve které budou umístěné osobní a citlivé informace, nejlépe CRM a když bezpečnost tak Microsoft Dynamics 365. Zde bych každému uživateli přidělil číslo a to i interním zaměstnancům. Ve všech systémech bych změnil uživatelské jméno na toto číslo a chránil bych databázi těchto vazeb.

V případě potřeby odmazání uživatele ze všech systémů bych smazal jen položku v CRM, případně upravil data, která o něm udržuji, a v ostatních systémech jsou již data anonymizována.

Takže je potřeba identifikovat, roztřídit, sestavit pomocnou databázi, přidělit evidenční čísla a implementovat do systémů jednoznačné identifikátory.

Microsoft však myslel i na to, že se může něco stát a vy budete potřebovat určité informace ze systémů exportovat a předat třeba policii a proto připravil aplikaci, které se jmenuje eDiscovery. Tato aplikace vám umožní exportovat veškerý obsah z Office365 služeb do složky a vygeneruje vám report, kde se daná data nacházejí, tak abyste mohli předat informaci vyšším orgánům. V tomto případě můžete pomocí eDiscovery prokázat, že jsou data smazána nebo je případně exportovat a předat.

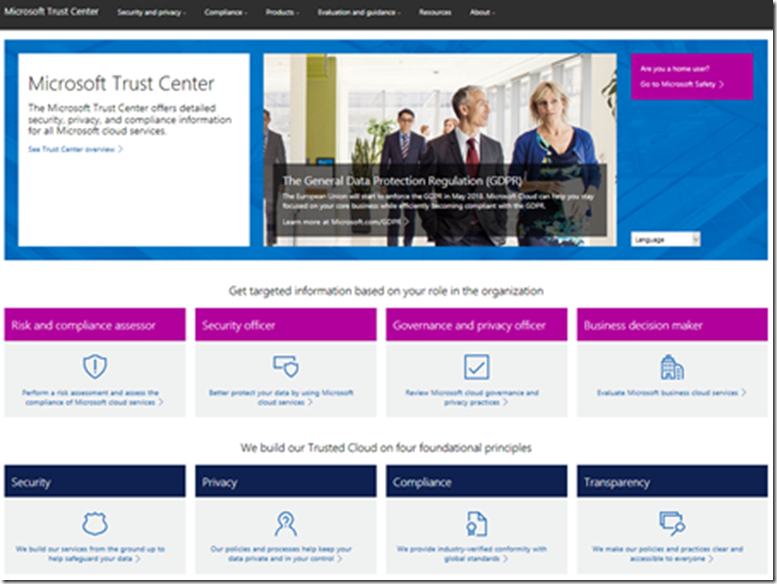

Trust centrum a prohlášení Microsoftu k GDPR

Dalším argumentem, proč právě tuto platformu může být i nová informace z Microsoft Trust centra Microsoftu, které přímo oznamuje, že je v souladu s GDPR pro EU a můžete si přečíst přímo uvedené dokumenty k této problematice.

Microsoft s oznámením vstupu GDPR do EU přišel s úpravou a vlastní definicí všech služeb, které jsou v souladu s tímto zákonem, a informuje zákazníky o svých produktech, které je možno nasadit a být tak minimálně z technologického pohledu v souladu. Níže můžete vidět jednotlivé produkty společnosti Microsoft, které jsou přímo uvedeny v Trust Centru a splňují podmínky GDPR:

– Microsoft Azure

o Azure Active Directory (Azure AD)

o Azure AD Privileged Identity Management

o Azure Information Protection

o Data Encryption in Azure Storage

o security auditing and logging

– Dynamics 365

o Role-based security

o Record-based security

o Field-level security

o Software Development Lifecycle

– Enterprise Mobility + Security

o Azure Active Directory (Azure AD)

o Azure AD Privileged Identity Management

o Microsoft Cloud App Security

o Microsoft Azure Information Protection

o Microsoft Advanced Threat Analytics

– Office 365

o Office 365 Advanced eDiscovery

o Advanced Security Management

– Windows 10 a Windows Server 2016

o Windows Information Protection

o Just Enough Administration and Just in Time Administration

Závěrem – je na čase jednat!

Myslíte si pořád, že je dost času? Máte na to stihnout vše nasadit do dubna 25.5.2018? Já si myslím, že se to stihnout nedá, pokud budete celou cestu procházet svépomocí a budete se všechny nové funkce učit používat. Dalším důvodem může být i to, že jsme se bavili jen o prostředí Microsoft, ale co Linux (zde máte jedinou výhodu a to, že Microsoft umí do Operation management Suite integrovat i Linux servery), vlastní aplikace a papírová data? Musíte přeci ošetřit informace i tam, zavést jen elektronickou komunikaci a papírová data ponechat rovnou v kartotékách, když přijdou na podatelnu.

Doporučoval bych nasadit nějaký workflow systém a zpracovávat všechny dokumenty elektronicky včetně indexace obsahu, abyste mohli s daty dále mnohem lépe pracovat.

Předpokládám, že si myslíte, že toto bude stát vaši firmu miliony, ale není tomu tak. V tomto článku jsem mluvil jen o produktech

– Windows 10 Enteprise E3 nebo E5

– Office 365 E3 nebo E5

– Enteprise Mobility + Security E3 nebo E5

– Operation management Suite Free/Standard/OMS nebo E3/E5

– Microsoft Azure

Licence Office365 a EMS stojí dneska již pár korun měsíčně (1000Kč/uživatel/měsíc) na uživatele a ochráníte s nimi všechna jeho zařízení (5x Office a 15x EMS) případně je možno cca za 1500Kč/uživatele využít licenci, ve které máte k Office365, EMS ještě licenci Windows 10 Enteprise, která pomůže ochránit i koncový operační systém. Azure, lze rozpočítat tak, že vás bude stát stejně jako lokální infrastruktura a OMS lze provozovat i zdarma, ale já bych doporučil licenci za cca 300Kč na server měsíčně.

Výše jsem se snažil nastínit ty největší a nejsilnější nástroje pro zajištění bezpečnosti s pomocí platformy Microsoft, ale pokud bychom šli do úplného detailu pak těch nástrojů je mnohem a mnohem více, ale cíle společnosti Microsoft je interpretace do jediného umístění a to tzv. „Cybersecurity Centera“, které by mělo jednou shromažďovat všechny bezpečností informace a být tak hlavním místem a rozcestníkem právě pro role „Data Protection Officer“ nebo „Chief Information Security Officer“. Na celkový přehled všech nástrojů se můžete podívat níže.

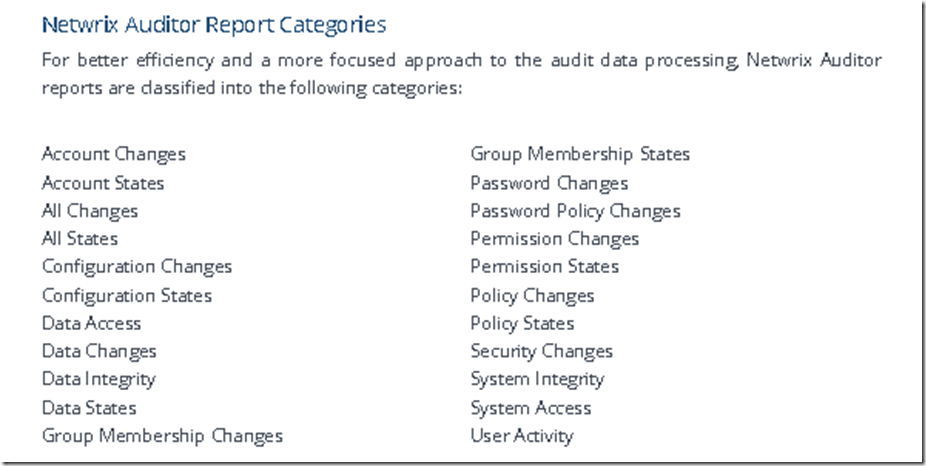

Tak poslední věcí, která zde přichází na řadu je konkurence v této oblasti. I když to dělám velice nerad srovnávat produkty, jelikož společnosti na dané problematice pracují již dlouhá léta a mohu říct, že byly nejlepšími z nejlepších pro auditování infrastruktury a zajištění bezpečnosti formou „Vím, co moji uživatelé dělají na serverech“ a nikoliv „Odepřu všem přístup a nic se nemůže stát“. Jedná se o produkty jako Quest od Dellu a nástroje od společnosti Netwrix. Tyto nástroje jsou úžasné, pokud bychom řídili bezpečnost jen na serverech a potřebovali velmi rychle auditovat co se mi zde děje. Například netwrix oznámil, že v rámci GDP řeší tyto oblasti:

Po podrobnějším prozkoumání jejich dokumentu, jsem ale došel k závěru, že řešit bezpečnost jen na úrovni serverů, je trošku alibizmus a podle mne (to neberte prosím jako dogma) by to před auditorem neprošlo, jelikož se nejedná o komplexní bezpečnost z pohledu pohybu citlivých informací ve firmě. Možná to však neměl být ani účel těchto řešení.

Proto se prosím zamyslete, s kým budete chtít fungovat v dalších letech, kdo vám bude dávat tu přidanou hodnotu v technologiích a také si řekněte, zda budete i nadále na platformě Microsoft Windows/Azure/Office. Pokud jste si řekli na předešlé otázky „ano“, pak kdo v tomto ohledu pro vás má řešit bezpečnost. Platforma Microsoft se velice rychle vyvíjí a bezpečnost kolegové z Microsoftu myslí opravdu vážně a hlavně komplexně napříč svými produkty.

Pokud byste měli zájem, tak je možno se domluvit a já nebo někdo z našeho týmu KPCS vám pomůže spočítat náklady na takto komplexní řešení.