GDPR se stalo bezesporu jedním z nejfrekventovanějších slov poslední doby. Není divu, termín, kdy začne platit směrnice EU je takřka za dveřmi. Je zajímavé, kolik můžete prakticky všude nalézt teoretických rad. Ale s těmi praktickými už to není tak žhavé…

Takže – o GDPR skutečně ryze prakticky

Rád bych se s vámi podělil o některé mé zkušenosti z implementací GDPR, které společně s kolegy z KPCS CZ realizujeme. Jsem člověk, který se pohybuje už více než 10 let okolo IT služeb a bezpečnosti, takže je mi GDPR poměrně blízké. Zejména myšlenka tohoto nařízení je pro zásadní, protože se točí okolo mé každodenní činnosti (tj. právě bezpečnosti), která byla vždy spíše oblastí podceňovanou a chápanou jako nutné zlo.

Společnosti mají pocit, že to, co by měly chránit, jsou hlavně jejich obchodní tajemství a peníze. Pokud se ale dneska podíváte na „black market“ na síti onion (Tor Network), tak zjistíte, že se neobchoduje s duševním vlastnictvím společností, ale obchoduje se právě s osobními údaji. V tomto ohledu by spousta z vás mohla říci, že tím nejcennějším artiklem osob je číslo kreditní karty nebo její pin, ale většinou tomu tak není. Mnohem cennější informace, pokud jich je hodně na jednom místě, jsou například e-mailové adresy, přístupy do e-mailů a přístupy do sociálních sítí. Ptáte se proč?

Kdo má osobní údaje, získává moc

Spousta z nás si ani neuvědomuje, že využití důvěryhodnosti osoby v elektronickém světě znamená získat naprostou kontrolu nad čímkoliv, co si budete přát. V mém okolí je spousta lidí, kteří nalítli na fingovanou zprávu, kterou jim údajně poslal jejich kamarád na sociální síti – aby mu například půjčili peníze nebo aby si zakoupili nějaké zboží, které je třeba ve hře Counter Strike. Bohužel jsem měl možnost prožít velmi obdobnou situaci i v mém blízkém okolí, kdy jedna z mých blízkých osob zakoupila zboží za 3000,-Kč, které nikdy nedostala. Nyní si představte situaci, kdy má daný útočník tisíce přístupů do facebookových účtů. Další poměrně odstrašující příklad, u kterého jsme s kolegy prováděli vyšetřování, je situace, kdy společnost díky důvěryhodnosti osoby na druhé straně e-mailu zaplatila cca 200 000$ jako investici, ale účet byl v Hong Kongu a útočník komunikoval z Houstonu, ale pocházel z Lagosu (Afrika) a z tamních IP adres i komunikoval.

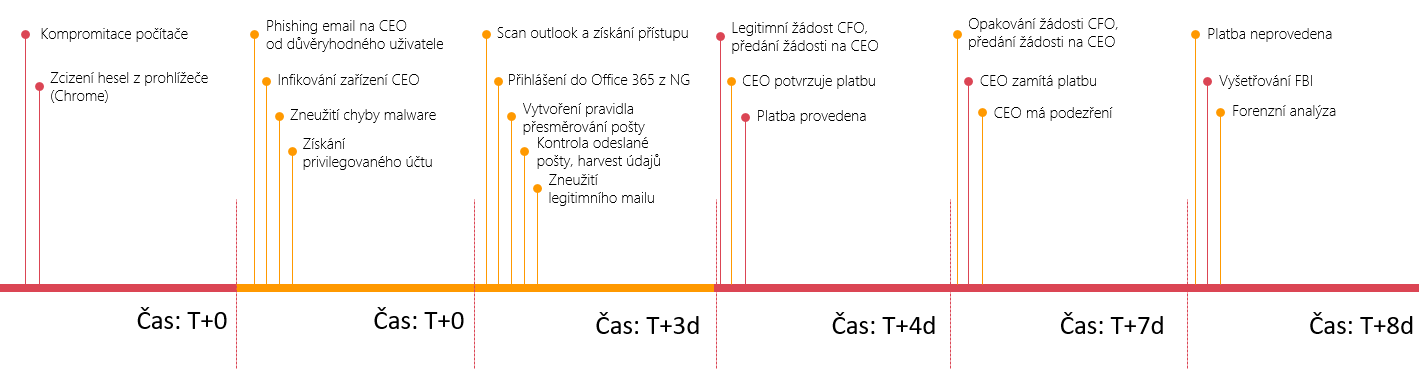

Na výše uvedeném obrázku se můžete podívat, jak vypadala vertikála útoku, při které došlo k odcizení již zmíněných 200 000$. Nejhorší na tom je fakt, že nebyly použity sofistikované techniky útoku, ale byla zneužita důvěryhodnost osoby na druhé straně internetu, v tomto případě e-mailu.

Pokud bychom tedy chtěli někoho zničit, co je jednodušší cesta? Snažit se probourat jeho firewally ve firmě, smazat servery, možná smazat i zálohy, ukrást kreditní kartu? Já si myslím, že ne, protože toto všechno se dá s trochou štěstí vybudovat znova, protože jsou to jen hmotné věci. Ale představte si, že útočník získal důvěryhodnost na sociální síti a začal šíři pomluvy ve smyslu, že jste zloději, okradli jste ho, použil fotomontáž. Lidé na druhé straně dané osobě naprosto důvěřují a vezmou tuto fámu (HOAX) za svou a dále ji šíří. Nebylo zrovna málo situací, kdy někdo (zejména mladiství) díky šíření fámy, posměšných fotek z dětství atd. spáchali sebevraždu. Takovou situaci už nikdy nenapravíte, danou osobu naprosto zničíte nebo utýráte tak, že se z toho nikdy neprobere.

Ochrana osobních údajů je nezbytná

Přesně z tohoto důvodu je potřeba chránit osobní údaje, které vám lidé (my všichni) svěřují, a proto bychom se k nim měli chovat dle svého nejlepšího svědomí a vědomí. S autem kamaráda, které si půjčíte, asi také nebudete záměrně bourat do stromu (zničení) nebo si ho necháte ukrást (ztráta), případně mu také nenecháte vyměnit motor za nějaký jiný (neoprávněná změna).

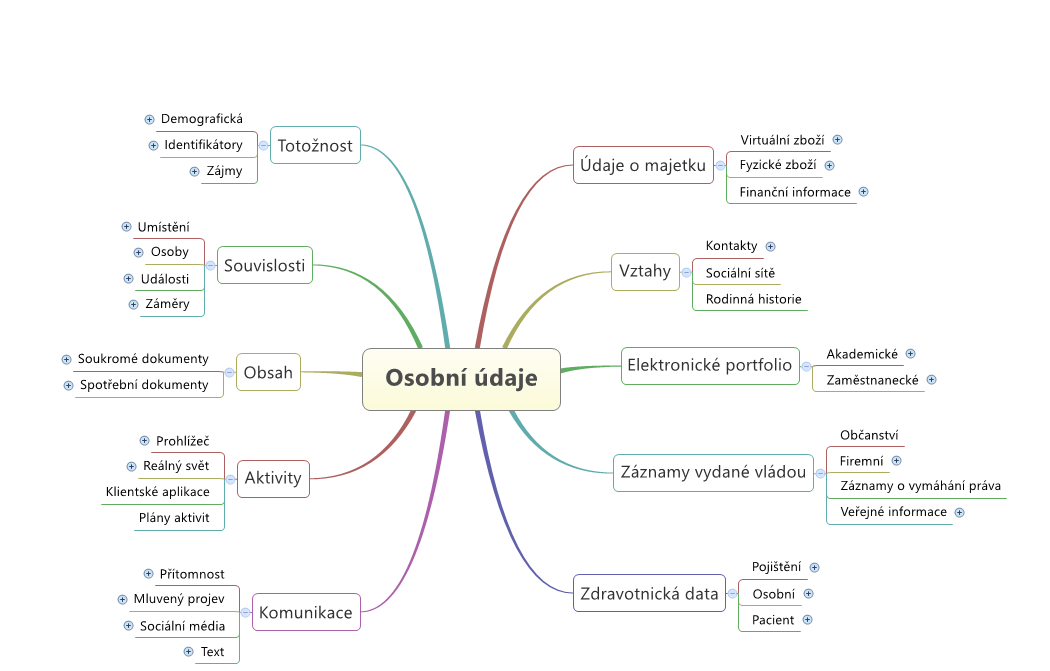

Z obrázku je zřejmé, že osobními údaji nejsou jen jednoznačné identifikátory osob, ale zejména informace, které mluví o charakteru těchto osob, nákupních preferencích, profesních a soukromých kvalitách, přezdívkách nebo také o komunikačních návycích ze sociálních sítí.

A to je přesně důvod, proč bych se s vámi chtěl podívat, bez ohledu na účely, činnosti zpracování nebo kategorie dat, na možnosti, které máte v tomto moderním světě k zabezpečení vašeho prostředí. A pokud je vám vše, co jsem výše napsal lhostejné, pak se můžete bát například pokut udělených ve správním řízení nebo ztráty reputace, která je dle mého názoru mnohem horší – peníze se dají vždy vydělat, ale když ztratíte důvěru lidí, pak už ji získáte zpět jen velmi těžko.

A jaká jsou ona technická opatření?

Co byste tedy měli udělat dle nařízení GDPR a vodítek, které uvolnil náš dozorový úřad (podle mne mimochodem čerpal z vodítek pracovní skupiny WP29)? Podíváme se na oblasti, které byste měli zabezpečit bez ohledu na míru rizik, která mají vliv na práva a svobody fyzických osob.

Abyste měli správné odůvodnění pro vynaložené investice, pak se můžete odvolat na opatření, která plynou z nařízení, a to zejména z článků 24, 25 a 32. Obdobné věci byste našli i v zákoně o kybernetické bezpečnosti. Rozeberme si jednotlivé oblasti bezpečnosti, proti kterým například my – v KPCS CZ – provádíme audit jednotlivých systémů.

Jedno z mých doporučení je provádět posouzení vždy proti třem základním částem, které se účastní daného zpracování osobních údajů, a to:

- Počítače a mobilní telefony

- Vnitřní i vnější síť

- Servery a úložiště osobních údajů

Záměrně jsem nezmínil zálohovací servery, apod., protože to je vlastně také jen server. Obsluha, která kontroluje zálohy, to dělá z počítače, instrukce posílá přes síť, a tím pádem je to samostatný účel zpracování (zálohování).

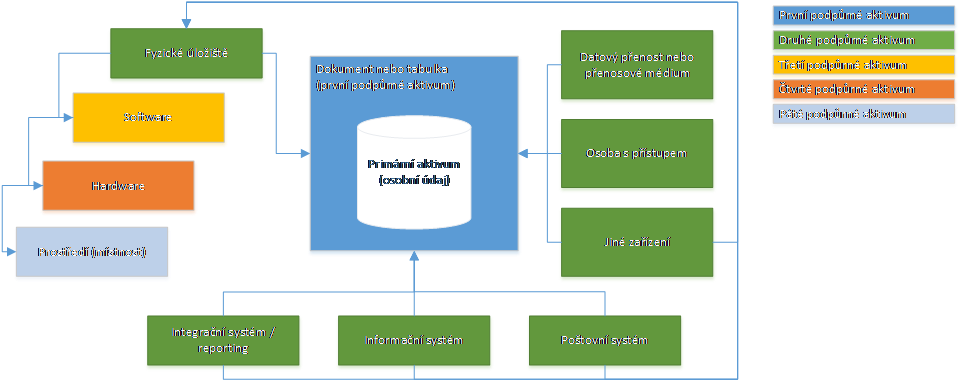

Pokud byste to chtěli dotáhnout ještě mnohem dál, a mimochodem, při formální analýze rizik se tomu stejně nevyhnete, tak můžete dělat kompletní rozpady na aktiva primární a podpůrná a pak hodnotit jejich rizikovost a vzájemné závislosti. (Pozn. Za aktivum je považováno cokoliv, co má pro společnost nebo subjekty údajů hmotnou, anebo nehmotnou hodnotu.)

Při auditu se kontroluje nad každou komponentou 19 oblastí a stejně tak to bude i u auditu, pokud budete chtít získat certifikaci GDPR. V tomto článku nebudu zmiňovat všechny. Pokud se však rozhodnete, že by vás ty další oblasti zajímaly a chcete vědět, jak zlepšit svou bezpečnost prostředí, pak není nic jednoduššího, než nás kontaktovat a objednat GDPR Technical Assessment.

A kde bych měl tedy začít?

První z oblastí, která by se rozhodně neměla podceňovat, je oblast řízení logického přístupu k osobním údajům. Zde bychom měli zhodnotit zejména zda existují v organizaci dvojrole, zda jsou popsány metody a způsoby pro přidělení práv, ale zejména je potřeba identifikovat a kontrolovat, zda to, co je na papíře, je skutečně dodržováno. Určitě znáte frázi „papír snese všechno“ a při implementaci směrnic to je skoro všude stejné. Všichni je čtou, ale nikdo nedodržuje, a to zejména IT lidé ve společnosti, kteří mají neomezená práva, se neřídí interními předpisy, které kolikrát i sami napsali. Co vám v této oblasti může pomoci při kontrole správnosti nastavení?

- Azure Active Directory

- Just-In-time

- Privilege Access Management

- Role Base Access Control

- Advanced Threat & Organization Monitoring

- Local Users and Group Change

- Domain Users and Group Change

Další z oblastí je určitě logování v systémech, které bývá často opomíjeno, logy se neustále přepisují a nikdo je vlastně nekontroluje. Sám moc dobře vím, že toto je velmi složitá oblast a zejména korelace těchto logů vyžaduje nemalé úsilí a spousty procesů, aby bylo vše kontrolováno, prověřeno a vyhodnocováno. Malé společnosti na to nemají čas ani finance, jelikož je jejich obchodní směr někde jinde, a rozhodně ne v IT. Co by mohlo pomoci v této oblasti?

- Lokální logy na serverech, a to zejména Security Log

- Lokální logy na switchích, firewallech a WIFI

- Lokální logy na počítačích

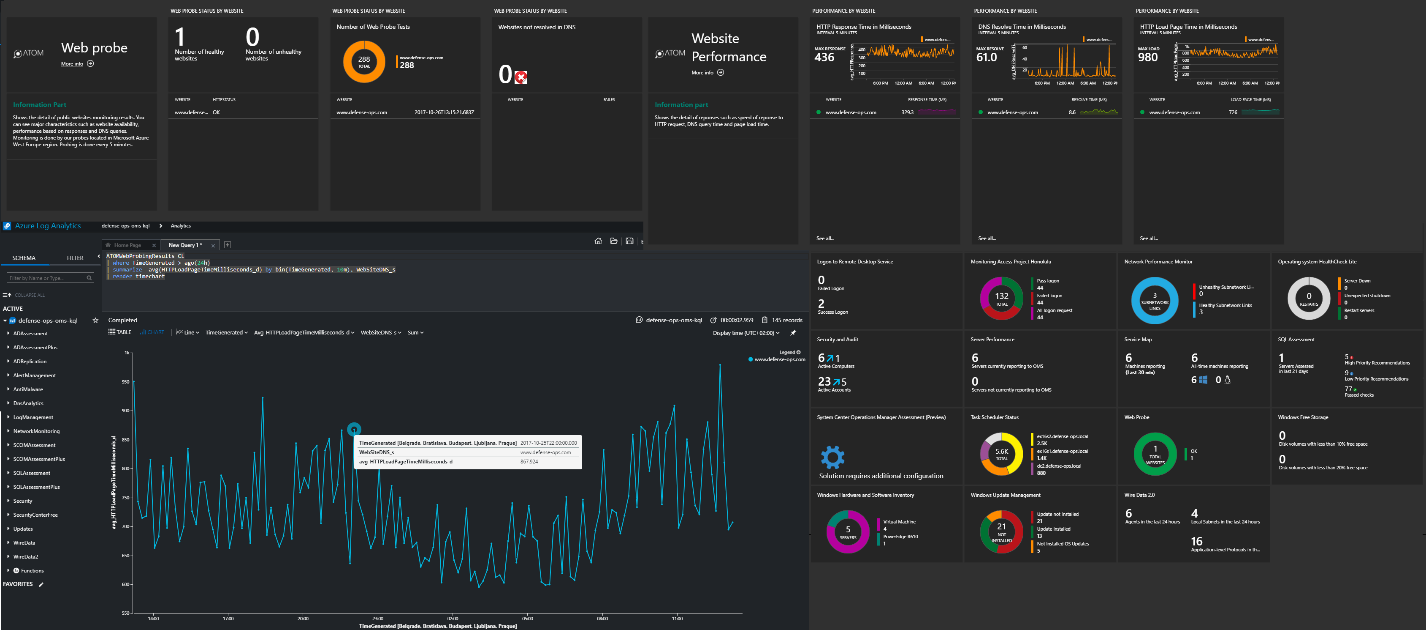

Ať jste malá společnost nebo velká organizace, určitě stojí za zmínku podívat se právě na službu ATOM (Advanced Threat & Organization Monitoring), která vám bez nákladů za konfiguraci a za získávání znalostí poskytne komplexní přehledy a sběry logů a informací z vašich zařízení. Často se mne lidé ptají a říkají, že ATOM je jen pro AZURE. Toto však není pravda, protože právě ATOM je cílen spíše na vaše lokální prostředí, která máte ve svém datovém centru nebo u sebe pod stolem.

Jak postupovat dál?

Další z oblastí, která se věnuje zejména rychlosti reakce uživatele, jsou postupy a nástroje pro použití hesel, kde je nutné zajistit, aby měli uživatelé možnost si snadno změnit hesla a vynucené změny hesel a v neposlední řadě určitě vynucení komplexity hesel (použití malých a velkých písmen a čísel nebo znaků). S touto oblastí vám jistě pomůže:

- Azure Active Directory

- Self Service Password Reset

- Lokální Active Directory

- Group Policy

- IPA Server pro Linux

Důležité je také zajistit, aby si uživatelé nepsali hesla do bloků, telefonů nebo na štítky na monitoru. Vhodnou metodou může být například použití smart karet, případně autentizačních aplikací. Když provádíme posouzení u zákazníků, tak se také hodně orientujeme na oblast získání informace, kdy uživatel do systému přistoupil, s čímž vám může opět pomoci Security Log na počítači/serveru. Pokud využíváte Microsoft Office365, pak Activity Log v Azure, a pokud chcete tyto informace mít vždy na jednom místě bez možnosti modifikace a nechat je kontrolovat externím subjektem, pak je to právě služba ATOM (Advanced Threat & Organization Monitoring), která vám dá ucelené přehledy o tom, kdy, kdo a odkud přistupoval do vaší interní sítě nebo se ověřil vůči místním doménovým řadičům.

Co je zejména s ohledem na GDPR nutné zajistit, tak je rychlost reakce a detekce anomálie v rámci log managementu. Nařízení přímo říká, že je nutné nahlásit narušení bezpečnosti do 72 hodin od jeho identifikace, přičemž délka trvání datového narušení je přitěžující okolností v případě vyměřování pokuty. A opět se zmíním o některých nástrojích, které považuji za vhodné pro nasazení do vašeho lokálního prostředí. Jedná se o tyto:

- ATOM (Advanced Threat & Organization Monitoring)

- Advanced Analytics

- Korelace v rámci Inteligence Packů a zobrazitelné v Next gen portálu Azure

- Investigation Map

- Application Insights

- Kontrola telemetrických dat z webových serverů

- Opět plně integrovatelné do ATOMu a lze získat i v rámci ATOMu jako rozšíření

- Project Honolulu

- Nový server manager pro správu prostředí, který provádí i korelace informací ze serverů

Nevíte si rady? Pomůžeme vám

Tím bych toto téma dnes uzavřel, protože oblastí je opravdu mnoho. Pokud si nejste jisti, která z oblastí se týká právě vaší společnosti, je vhodné provést důslednou kontrolu vašich technických opatření podle GDPR. Jsem k dispozici osobně nebo celý GDPR tým v KPCS CZ. S vaší spoluprací provedeme detailní analýzu celého vašeho prostředí. Výsledkem jsou pak ta správná doporučení, aby žádný auditor nemohl namítat nic.

Daniel Hejda | MVP, MCSD, MCSE, MCSA, MCP

Data Protection Officer at KPCS CZ s.r.o.

ATOM SOC/Dev Team member